ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- Zsszyyランサムウェア

- 登録日

- 2025-09-23

- ヒット

- 73

[ Zsszyy ランサムウェア ]

[ ウイルス/マルウェア活動の受付: Zsszyy ランサムウェア ]

Zsszyyランサムウェアの形で推定される侵害事故が発生し、

これにその状況に関する確認および注意報を次のように伝えます。

Zsszyyランサムウェア

このランサムウェアはAokiと呼ばれ、ファイル名.拡張子。{36桁UUID].zsszyyすべてのファイルを変更している様子を見せています。

仕組み

ファイルバージョン

[図1 ランサムウェア実行ファイルコンパイラ情報]

[図2ウィンドウ属性のファイル情報]

ランサムウェア動作の特徴

-

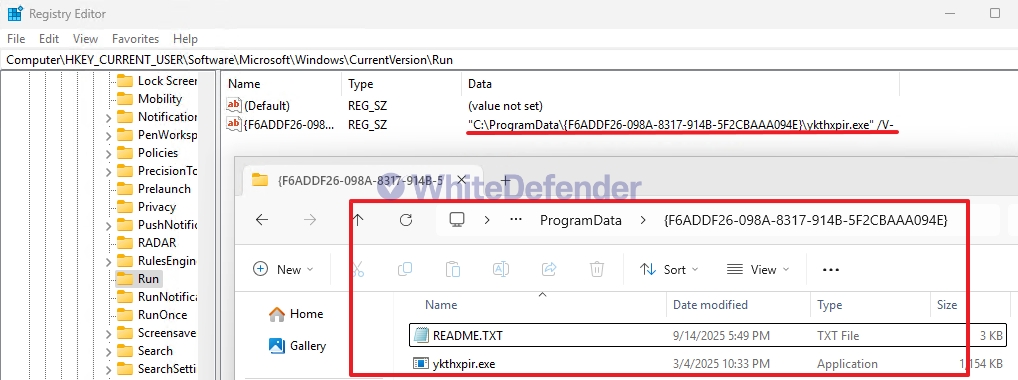

このマルウェアはC++で開発されたランサムウェアで、プログラムが最初に実行されると自分をシステムフォルダにコピーします。これはC:ProgramData{GUID}{ランダム文字列}.exeの形式で、36桁のUUID形式のフォルダ名と8桁のランダムファイル名を使用して検出を回避します。その後、コピーされたファイルを再実行し、ソースは終了します。ミューテックスを活用してプログラムの多重実行を防ぎ、システムリソースの競合と冗長暗号化の問題を事前にブロックします。暗号化が完了したら、Windowsスタートアップレジストリ(HKCUSoftwareMicrosoftWindowsCurrentVersionRun)に自分自身を登録して、システムの再起動後も継続的に実行するようにします。この時点で/ Vパラメータを追加して、すでに暗号化されているファイルの重複暗号化を防ぎます。

[図3 コピーされた実行ファイルと起動プログラム登録レジストリ]

感染結果

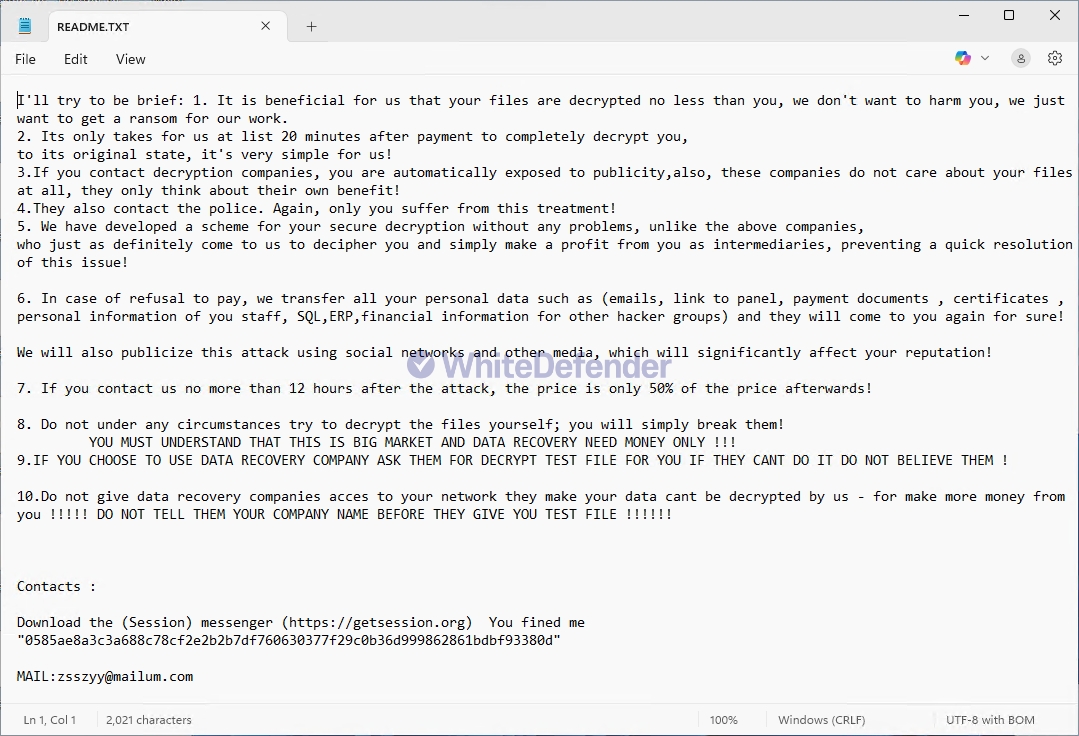

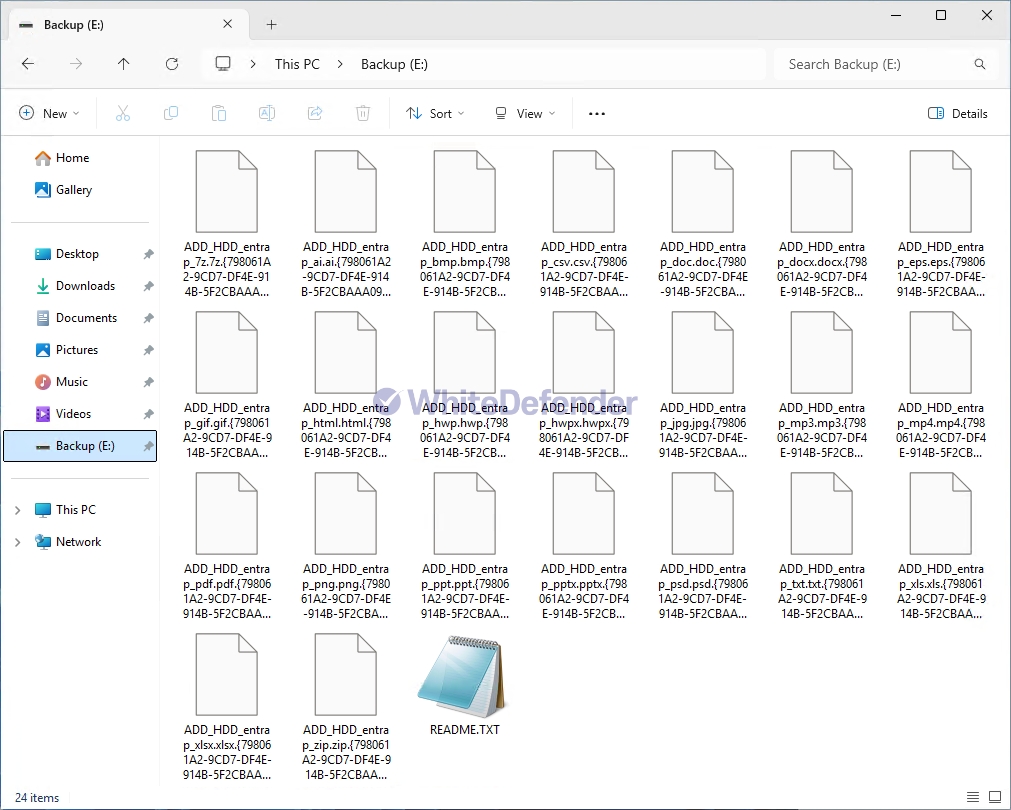

ガイダンスファイルは、暗号化完了後にREADME.txtという名前で各フォルダの場所に作成され、暗号化が進行された各ファイルは<ファイル名.拡張子。{36桁UUID].zsszyy>に変更されます。

[図4感染結果]

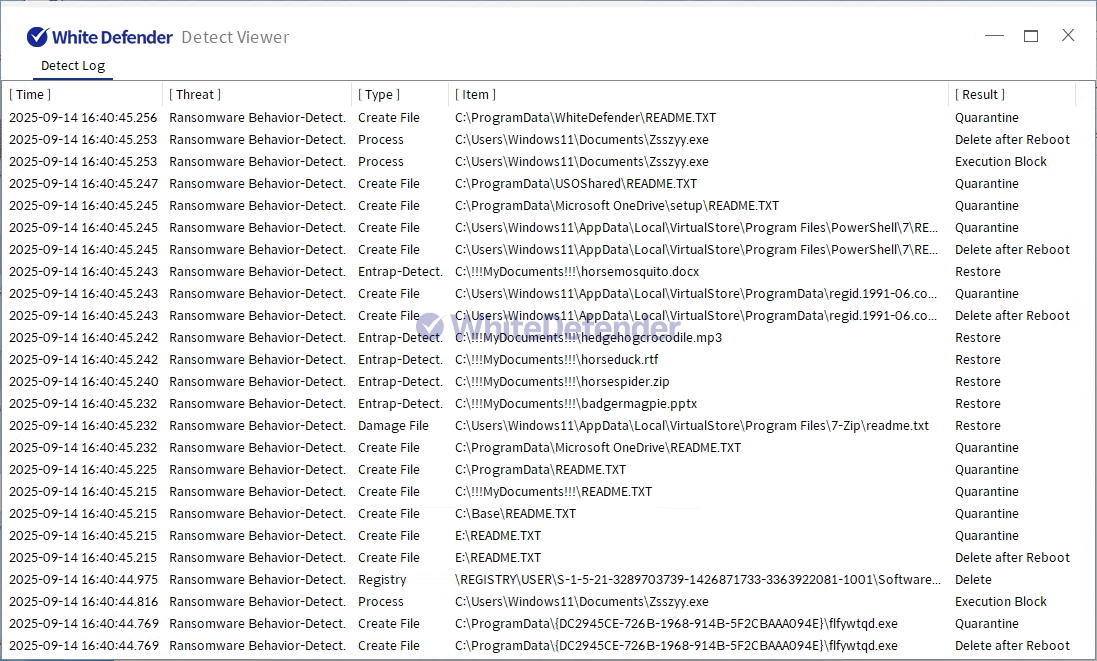

ホワイトディフェンダー対応

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図5ブロックメッセージ]

- 前の記事

- 前の記事なし

- 次の記事

- Lena ランサムウェア

公式ブログ

公式ブログ 公式YouTube

公式YouTube